こないだMetasploitをインストールしたDebianに脆弱性スキャナーであるOpenVASを追加でインストールしました。ハニーポットを入れる予定のDebianはまだ全然手が進んでいません(・_・;)。

OpenVASはカレントバージョンはv8なのですが、どうにもインストールが上手くいかないのでv7で。

v8のインストールの検証でずいぶんと時間を使ってしまいましたが、v7は一回で完了できたので、このための種もみになったんだと強引に思っておきます。

ところで!前回、Metasploitで脆弱性のチェックをしていましたが、あのツールはそもそもExploitのツールなので、使い道としてはちょっと間違えていましたね。(゚∀゚汗)はわわ〜。

脆弱性のチェックツールなんて何に使うのだと思うかもしれませんが、人だって人間ドッグや定期検診を受けるように、コンピュータの脆弱性ツールもそんな感じに思っていれば問題ないと思います。

HIVウィルスのように防御を無効化してしまうような仕組みができてしまうかもしれませんから、OSやミドルウェアの脆弱性をチェックすることは大切だと言えます。

余談になりますが、Metasploitの実験もやってみたので結果報告。

Windows2000を所有しているので、対象をWindows2000にしてSCANとExploitを試してみました。アンチウィルスソフトの入ってない状態だと悲惨な状態で、数秒でSYSTEMユーザーが奪取できてしまいました。

Windowsの方は覚えのないEXEファイルの実行は絶対に避けるのと、アンチウィルスソフトは必ず入れておきましょう!

なんてことはもう10年以上も前から当たり前のことなので、その通りだ!と思った方は要注意で、赤ちゃんの予防接種のことを考えるくらい当たり前にOSのアンチウィルス・アンチスパムはやるべきなのです。

では本題のインストールに。

パッケージはちょっと古いらしいので、ソースからインストールしたメモになります。

まずはopenvas.orgにソースを取りに行き解凍しませう。

root@deb:/opt# curl -L -O http://wald.intevation.org/frs/download.php/2031/openvas-libraries-7.0.10.tar.gz root@deb:/opt# curl -L -O http://wald.intevation.org/frs/download.php/1959/openvas-scanner-4.0.6.tar.gz root@deb:/opt# curl -L -O http://wald.intevation.org/frs/download.php/2035/openvas-manager-5.0.10.tar.gz root@deb:/opt# curl -L -O http://wald.intevation.org/frs/download.php/2039/greenbone-security-assistant-5.0.7.tar.gz root@deb:/opt# curl -L -O http://wald.intevation.org/frs/download.php/1803/openvas-cli-1.3.1.tar.gz for N in `find . -type f -name "*.tar.gz"`; do tar zxvf $N ; done

解凍はいろいろ方法がありましたが、今回はforループにしてみた。なんでもいいけど。

必要なパッケージやインストール手順は、各ディレクトリ内にあるINSTALLにも記述されています。

ただし最初にビルドするのはライブラリのソース。で、あとの順番は何でもいいです。

cd {各ディレクトリ}

mkdir build &&

cd build &&

cmake .. &&

make &&

make doc && # ドキュメントが必要な場合のみ

make install

これも前もってやっててもいい事ですが、openvas.orgにインストールのサポートスクリプトがあるので準備をします。

curl -k -L -O https://svn.wald.intevation.org/svn/openvas/trunk/tools/openvas-check-setup chmod +x openvas-check-setup

以下のコマンドを実行して、表示されるErrorとFixと追いかけて仙台。

カレントバージョンがv8なのでそのまま実行するとエラーになっちまいます。実行する時はv7を指定する必要があります。

root@deb:~# ./openvas-check-setup --v7

追いかけて雪国な感じでFIXを追いかけて行ったらインストール完了なのですが、自分はこのサイトを参考にしたので、ここの進め方でいきます。

参考サイト

https://hackertarget.com/install-openvas-7-ubuntu/

Scanner証明書の作成です。いろいろありますがデフォルトで良いらしいです。

FIX: Run ‘openvas-mkcert’.

openvas-mkcert ldconfig openvassd

NVTの同期。

FIX: Run a synchronization script like openvas-nvt-sync or greenbone-nvt-sync.

openvas-nvt-sync

SCAPの同期。

FIX: Run a SCAP synchronization script like openvas-scapdata-sync or greenbone-scapdata-sync

openvas-scapdata-sync

SCAPの同期の途中でエラーが発生したらリブートしてもう1回らしい。なんじゃそら〜と思いましたが

いろいろなウェブサイトを回って調べてみましたが同じ方法で解決したってのばかりでしたので従いまうす。

回ってみたサイト

http://lists.wald.intevation.org/pipermail/openvas-discuss/2015-February/007463.html

CERTデータの同期。

FIX: Run a CERT synchronization script like openvas-certdata-sync or greenbone-certdata-sync

openvas-certdata-sync

ぼちぼちで終わります。

ADMINユーザーの作成。

FIX: create a user by running ‘openvasmd –create-user=

openvasmd --create-user=takeken --role=Admin && openvasmd --user=takeken --new-password=takeken root@deb:~# openvasmd --create-user=takeken --role=Admin && openvasmd --user=takeken --new-password=takeken User created with password 'aa4d4fd8-7fcd-4f6e-8271-d2b5567b7617'. root@deb:~#

証明書を作成。

FIX: Run ‘openvas-mkcert-client -n -i’

openvas-mkcert-client -n -i

データベースを作成。

FIX: Run ‘openvasmd –rebuild’ while OpenVAS Scanner is running.

–progress をつけて進捗を見れるようにしておくと心にやさしいです。

root@deb:~# openvasmd --rebuild --progress Rebuilding NVT cache... done.

これで完了です。

マネージャーとGSADを起動します。

openvasmd

gsad

以下のようにgsadがv6で開いている表示しかない場合だとroot@deb:~# ./openvas-check-setup –v7では確認がとれなくて

エラーになるけどアクセスは可能です。

root@deb:~# netstat -atp |grep -E "openvas|gsad" tcp 0 0 *:9390 *:* LISTEN 1797/openvasmd tcp 0 0 *:9391 *:* LISTEN 1115/openvassd: Wai tcp6 0 0 [::]:https [::]:* LISTEN 1799/gsad

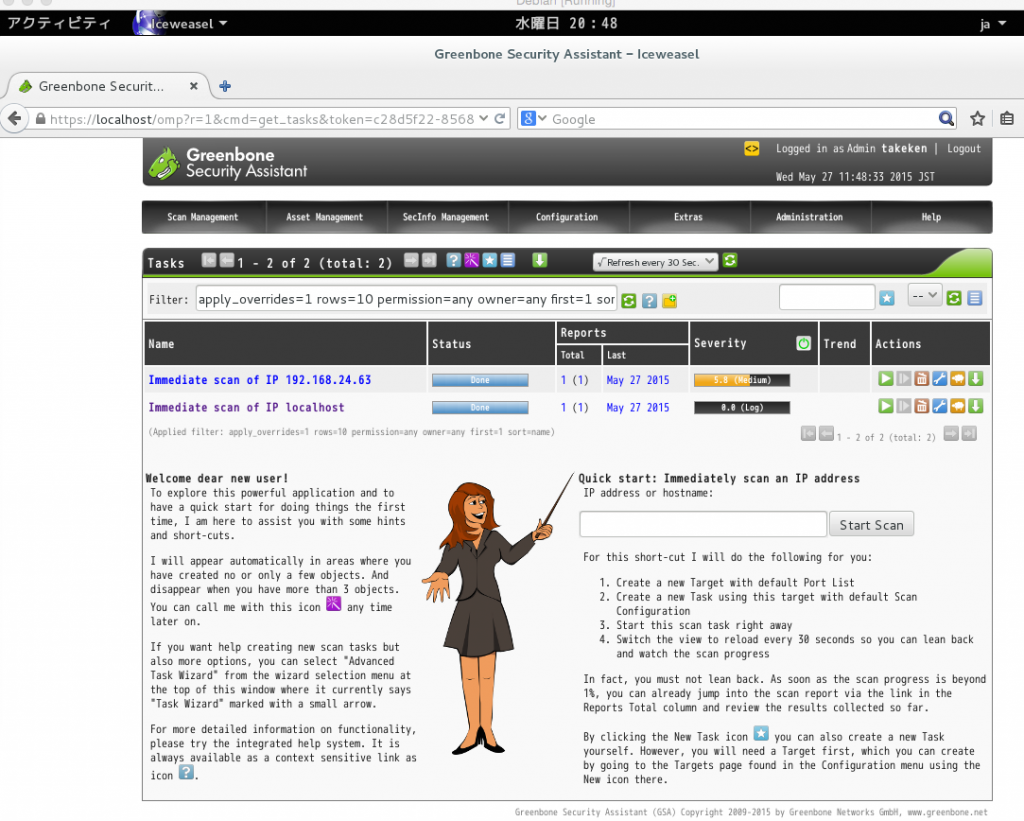

ローカルホストにたいしてチェックしてみたレポートです。

詳細は割愛しますが、Metasploitからも同じようなテストができるようになっています。

コマンドなのでこちらの方がなんとなく使いやすい。

Metasploit経由で確認した結果。

msf > openvas_report_list [+] OpenVAS list of reports ID Task Name Start Time Stop Time -- --------- ---------- --------- 0 Immediate scan of IP localhost 2015-05-27T11:26:27Z 2015-05-27T11:35:50Z 1 Immediate scan of IP 192.168.24.63 2015-05-27T11:39:56Z 2015-05-27T11:46:12Z

てなわけで、今回はこれで終了します。

Tremaとか、メタプログラミングとかもっとやりたいのですが、時間の使い方がなかなか上手くいかない日々が続いていて

進み具合はあまり良くないです。積んでる本もたくさんあるし(゚∀゚汗)はわわ。

人間ドッグのようなものとは言え、万が一でも誤ったことをすると大変なのと

目的はユーザーのITリテラシーの向上なので、Metaploitとの連動はこのくらいにして終了しま〜す。